安全人才短缺的话题近期似乎经常被提及,来自行业的调查数据显示,62%的企业安全人手不足,要招到一个合适的安全岗位人才需要3-6个月时间、甚至有10%的安全岗位从来没有招到人,并且到2020年将会达到200万的安全人才缺口……

正是因为面临严重的安全人才不足,很多企业不得不部署了大量的安全系统和产品以解决愈加严峻的网络和信息安全问题。

事实上的确如此,来自英特尔安全事业部(Intel Security)2016年6月发布的《迈克菲实验室威胁报告》显示,安全形势不容乐观。例如其中谈到关于移动的新兴攻击方式,网络犯罪分子操纵两个或多个应用对智能手机机主有组织、有计划地发起攻击。如果单独看每个应用程序,并不会发现什么问题,但是当它们在同一台移动设备上运行并共享信息时,可能就会产生恶意行为。

一方面是严峻的网络威胁态势,另一方面是安全人才的短缺,如此情况下企业期望部署大量安全系统以改善这种状况,但事实是…

安全风险并没有得到更好的解决。

英特尔安全事业部亚太区售前技术和服务副总裁Daryush Ashjari

英特尔安全事业部亚太区售前技术和服务副总裁Daryush Ashjari近日在接受ZD至顶网采访时表示,“恶意的技术和行为会在几分钟的时间内绕过企业布防的安全系统,但企业往往要经过数月的时间才能发现,并可能花费数月甚至数年的时间进行修复。”

这就是大多数企业面临的威胁环境。

为什么?

在Intel Security看来,重要的原因是人员、流程和技术“各自为战”。以往,安全项目的选择、实施和操作都是旨在解决一个具体的问题:保护、检测、修正和合规。即使有架构师的安全团队也很少能够讲清楚一种集成的设计或者一种自适应模式。

Daryush Ashjari指出,随着安全技术的广泛应用,复杂性也会随着增加,但这些安全技术的可视性和透明度没有增强,导致识别一个具备“套路”的风险的能力会下降。

通俗地讲,不同于IT中的其他长期基础设施,直到最近,安全产品仍然没有采用一种通用的数据共享模式、信息传递基础设施或者高效的方法来衔接和维持跨工作组流程集成。回想一下这个由多种安全产品及技术形成的防御体系,它是一个由单独组件构成的网络还是一个集成的高性能且持续可用的系统?各个流程是否统一整合并且相互增强?是否形成一个持续运转的闭环?

这个答案恐怕是否定的。

实践证明,单点产品决策为攻击者创造了空间。他们基于工具的针对性攻击利用了这种弱点来侵入、持续存在并实施破坏—敏感数据、存在漏洞的系统和应用程序以及重要基础设施。

“即使企业有充足的人力资源和安全保障人员,但面对这个安全体系的‘bug’,要想解决安全问题仍然是耗时、耗力、耗资源的,这是一种不可维系的做法。”Daryush Ashjari说。

在Daryush Ashjari看来,要有一种尽可能使用最少资源、以最快的速度解决最多风险的对策。

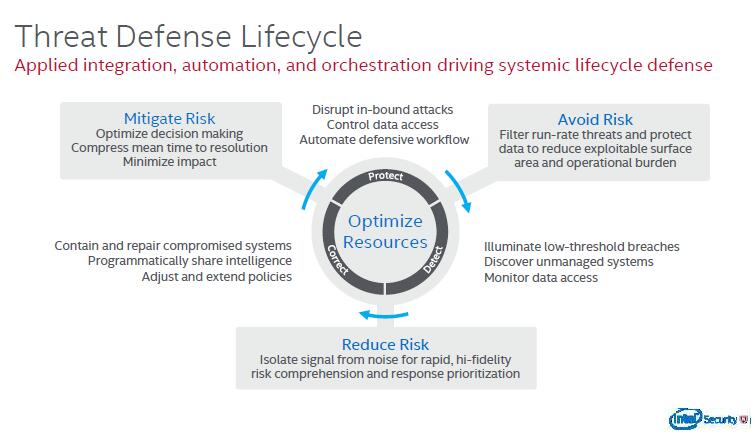

Intel Security研发了这样一个可持续防御体系——Threat Defense Lifecycle(TDL,威胁防御周期战略)。

Intel Security建议将威胁管理的保护、检测和修正阶段相统一,从而构建全面的安全模式以应对针对性攻击。虽然各个阶段都有自己的独特战术,但它们可共同协作提供所需的背景信息并充分利用洞察信息。

“保护、检测、修正”虽然不是一个新的概念,但Intel Security强调要把这个流程自动化。

Daryush Ashjari强调,“TDL是一种集成性的平台,它集成了多种自动化的能力,能够快速的在有限的资源条件下保护安全、检测风险、修复漏洞。它是一个闭环系统,假如进行到第三环节,修复之后,它会把修复的结果和获取的信息重新反馈到第一层保护层中,从而进一步自动优化策略。”

随着保护、检测和修正措施的优化,企业将实现对 IT 运营和安全控制的整合,从而形成一个灵活的、更加自动化的架构。

TDL还可以通过共享信息,帮助从数据中获得更大价值。例如,将威胁智能信息整合到对策,这样,安全的控制就能彼此间以及与研究人员和其他公司间双向共享发现的信息。举例来说,终端、电子邮件和 Web 保护会使用、生成并且与联网的分析工具共享威胁智能信息,以实现闭环威胁分析。

最重要的是,Intel Security威胁防御周期战略的价值不是英特尔内部的闭环,而是针对整个行业开放的系统,Daryush Ashjari说,超过20个安全厂商已经加入进来。这对于企业来说是一个福音,TDL一旦纳入广泛的安全厂商,企业可以以最优的价格和最少的资源完成最安全的防御部署。