一年一度、如火如荼的网络安全攻防演习即将拉开大幕。在攻防领域流传着很多金句,如“未知攻、焉知防”、“说一百遍不如打一遍”、“以攻促防”、“网络安全的本质在对抗”等等。它们虽表述不同,其核心思想是一致的:即防守队非常需要攻击队视角,从攻击者角度去站位思考,分析总结攻方会采取的手段和步骤,来反思自身的安全体系、防护弱点,达到“知己知彼、百战不殆”。

为此,我们推出了实战攻防演习“以攻促防”连载系列,立足历年数百场攻防演习中,攻击队最惯常使用的手段方法,来进行精准、针对性的堵截防御,实现“无懈可击”。本篇从侦察角度,看攻防双方如何进行侦察与反侦察的较量。

侦察 攻击前的第一步

有部很知名的老电影叫《渡江侦察记》,讲述渡江战役前夕,解放军派侦察班先遣小队,渡江去侦察敌情,并获得一份江防工事图,探明敌人江防部署。总攻开始后,解放军万帆齐发、大炮雷鸣,把敌人沿江工事精准摧毁,保障百万雄师顺利渡江,取得全面胜利。这部电影将侦察的重要性体现的淋漓尽致。

同样,2007年有部叫做《斯巴达300勇士》的电影,从守方角度体现了对忽视侦察导致的后果。斯巴达王列奥尼达率领300勇士,将波斯数十万大军堵在了温泉关,让对方寸步难行、伤亡惨重。然而,列奥尼达没有防范身后的一条小路,最终被一个叛徒引导波斯军抄小路,绕道进攻后方薄弱环节,导致300勇士腹背受敌、全军覆没。

在实战攻防演习中,作为攻击活动的初始环节,攻击者会通过各种手段,搜集目标信息,并选择薄弱点,如窃取登录凭证、扫描高危端口等,将其作为主攻方向。具体包括,通过外围信息收集和多种扫描技术,获得目标的IP地址、端口、操作系统版本、每个端口运行的服务、存在的漏洞等攻击必需信息等等。

从攻击者的视角,侦察获得的信息越全面,找到薄弱点、突破口的概率就越高。因此,作为防守队,第一步需要做的事情,不是急迫布防,安装威胁检测、边界安全等产品,而是不要让敌人侦察到攻击的突破口,让他们无隙可乘。

防守队痛点:未知资产暴露在外 弱口令无处不在

对于防守队而言,第一个痛点是资产繁多、难以管理,尤其是很多暴露在外的未知资产,一旦被攻方侦察到,失陷基本只是时间问题。

参加实战攻防演习的政企机构,绝大多数信息化、数字化程度都很高,对外开放的业务应用非常广泛,导致暴露在整个互联网上的服务器、设备的端口、协议、应用等非常庞杂和繁多。尤其是因内部管理流程不完善等原因,导致很多未知资产暴露在外。这些未知资产,对于经验丰富的攻击队而言,可以用常规扫描工具轻松侦察到。攻方演习一旦开始,这些未纳入统一管理的未知资产,很容易成为率先被攻破的目标。

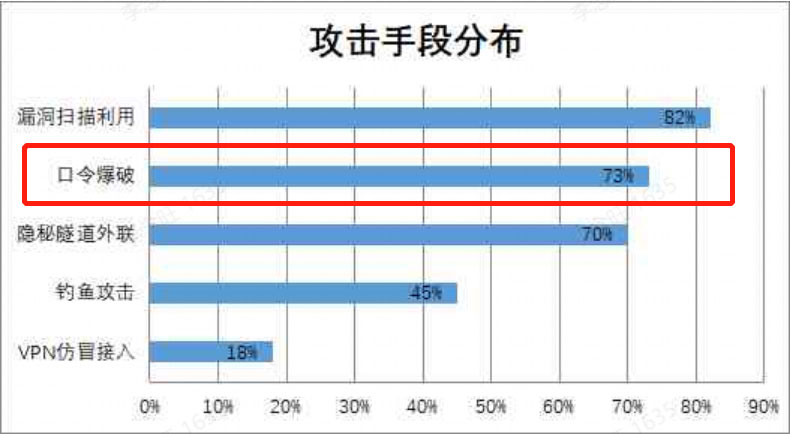

第二个痛点,屡禁不止的弱口令,防守虚弱的特权账号等,让攻击者屡试不爽。

弱口令是指账号口令复杂度策略配置较低,或容易被攻击者获取的口令,通常有简单口令、默认口令、空口令、规律性口令、社会工程学弱口令等。由于其口令强度过弱,容易被攻破,堪称每年实战攻防演习的十大安全漏洞之首。而实战中通过弱口令获得权限的情况占比更是高达70%以上。

同时,因涉及到攻击者的最终利益,特权账号往往是攻击者瞄准的重点攻击目标。特权账号由于其分布广、数量多的特点造成特权账号梳理难,组织管理员无法全面的掌握特权账号动态情况。加上僵尸账号、幽灵账号、后门账号、弱口令账号、长期未改密账号等风险账号等广泛存在,且比较隐蔽,给系统资产带来很大的安全隐患。

防守方破解之道:做好资产测绘 严控账号风险

让众多未知资产暴露在互联网等公开区域,无异于给攻击队若干不设防的攻击目标,演习中会被处处打穿。为此,奇安信实战攻防专家建议,防守队首先要做的第一件事情,就是收缩暴露面,通过技术手段实现对旗下各类资产的统一管理,才能有针对性的防护。

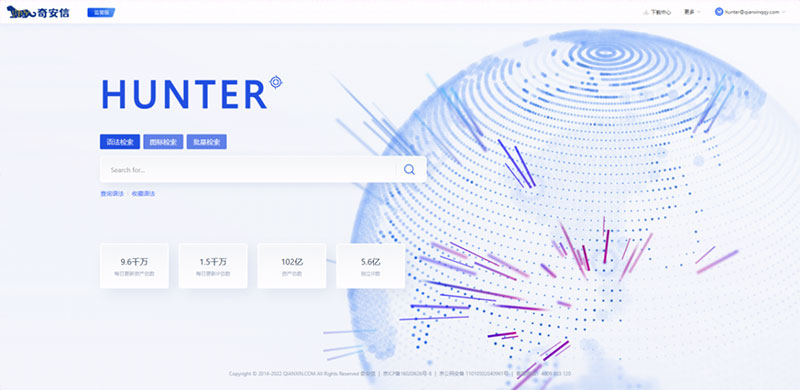

目前,奇安信推出的全球鹰网络空间测绘——鹰图平台,作为实战攻防前的互联网空间“侦察机”,将虚拟的网络空间、地理空间、社会空间相结合,可以探测到域名、服务器、网站、数据库、应用软件、网站服务组件、网站框架等各类互联网资产。鹰图平台作为侦查工具,辅助服务人员帮客户发现未知资产和风险资产,从而形成互联网资产探测和风险预警服务,为后续的安全加固、防护增强提供支撑,防止在攻防中被攻击者劫持利用,减少防守丢分。

鹰图平台的第一个优势在于域名海量资产。截止5月底,鹰图平台的资产总数103亿+,独立IP数5.6亿+,域名资产数38亿+,ICP备案资产数600万+。每日资产更新量与IP总数更新量均在千万级别,已远超同行。

第二个优势是查看便捷,可帮助客户快速掌握资产暴露面全貌。鹰图平台从攻击者视角出发,清晰便捷全面查看企业暴露在互联网上的资产概况、资产分类、问题资产等资产全貌,还可以查看暴露IP详情、证书详情等。

第三个优势是速度更快,资产更新追求与业务同步。鹰图平台基于“零拷贝”发包技术和“无状态扫描”技术,可帮助客户快速扫描到网络存活资产,缩短资产更新与业务同步的时间差。目前国内高频端口最快4天更新,海外高频端口最快10天更新,避免业务上线很久、资产还没梳理出来的“空窗期”。

防守队做的第二件事情,是定期修改弱口令,关闭高危端口,销毁闲置的虚拟机等。

随着资产日益增加,应用系统疯狂增长,应用系统类型日益复杂,对特权账号管理要求越来越高,特权账号口令的管理成为新的挑战。对此,奇安信推出了特权账号管理系统(特权卫士、即PAM),它以保障特权账号安全为核心,能够主动发现各类基础设施资源的账号分布、识别账号风险(包括弱口令、僵尸账号、幽灵账号、长期未改密账号,账号违规提权等)、管理账号使用,实现对各类基础设施资源账号的全生命周期管理,帮助客户提升账号安全的主动防御能力,降低因账号口令泄漏或被非法利用而造成的防守目标失陷问题。

围绕攻防演习前,奇安信为客户提供了部署和使用特权卫士的三步流程:

客户提前部署特权卫士,第一步为录入特权账号,实施账号扫描,通过收集客户资产信息,每台资产录入最关键的特权账号(Root\Admin等类型)存储在PAM密码保险箱之中;实施账号扫描,发现幽灵账号,杜绝从外部窃取账号口令。

第二步是风险台账梳理,专项整治弱口令。具体通过账号发现数据,梳理风险账号台账;录入企业内部专属的弱密码集合,实施系统弱密码扫描专项,并且一键改密,防止攻击方利用窃取到的口令实施内网横向移动。

第三步为标准管理策略,动态分配权限。通过账号改密和统一策略管理,回收账号权限,解决权限的滥用;无缝联动奇安信堡垒机,闭环账号全生命周期管理,杜绝利用账号的违规操作。

备战实战攻防 奇安信在行动

目前,奇安信安服团队已经为2022年实战攻防演习启动相关工作,在收敛暴露面方面,主要通过全球鹰网络空间测绘平台,对客户侧产品对外暴露控制台等情况进行排查并通知进行收敛。而在保护特权账号、控制弱口令风险方面,奇安信安服联合数据安全团队,启动了账号口令专项检测行动,在实战攻防演习之前,依托特权卫士等守护好客户数据资产的账号大门。